Security-Street-Blog und viele weitere treffen immer mehr auf Botnetze deren Kommunikation mit

Hilfe des Tor Netzwerkes verschleiert wird.

Bei einer normalen Verbindung eines Botnetzes Sprechen sich Client und Server dirket an.

![]()

Bild Gdata

Im Tornetzwerk sieht das aber schon anders aus,die Dronen kontaktieren über das Tor-Netzwerk nur einen Dienst mit einer Pseudo-Adresse wie m

![]()

Bild Gdata

Besonders schwer ist eine solches Netzwerk für Trojaner wie Zeus nicht gerade.

Example ZeuS

1) Set up ZeuS webpanel the usual way. Webpanel will use port 80.

2) On the webpanel server do:

1. run sudo apt-get install tor

2. edit /etc/tor/torrc:

HiddenServiceDir /var/lib/tor/zeusbot

HiddenServicePort 13380 127.0.0.1:80

3. Restart TOR using sudo service tor restart

4. run cat /var/lib/tor/zeusbot/hostname to get your *.onion domain

3) Make your order:

Domain: rz26346sssz553un.onion

Ports: 13380

4) You will recieve your own stub.exe and bridge.dat . This bridge.dat will

contain your domain, ports and will only work with your unique stub.exe!

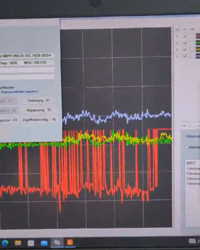

5) Build your ZeusBot:

![]()

6) Upgrade your bot.exe with the Torifier and you are ready to roll!

Dennoch bieten Tor Hidden Services wie auch Tor selber im allgemeinen keine sonderlich schnell Raketenverbindung was ein ziemliches Handicaps ist, wenn man eine zuverlässige Echtzeit-Kommunikation mit tausenden Dronen benötigt.

Auch der Blogger von http://www.exposedbotnets.com hatte in den letzten Tagen über ein Botnet berichtet welches sich mit Hilfe von Tor Versteckt.

Server: uy5t7cus7dptkchs.onion

Port: 16667

Channel: #5net1

Channel: #allin

* Topic for #allin is: !silence on

* Topic for #allin set by sudo at Thu Dec 06 15:52:55 2012

Nick format: [USA-W7-683960]USER

Oper:suda (suda@admin.invalid)

You obviously need to set TOR as your irc proxy to connect.

Quellen:

http://www.exposedbotnets.com/2012/12/uy5t7cus7dptkchsonion-irc-botnet-hosted.html

http://blog.gdatasoftware.com/blog/article/botnet-command-server-hidden-in-tor.html

http://www.heise.de/security/meldung/Botnetz-versteckt-sich-im-Tor-Netzwerk-1764791.html

mfg Bl4ck r47 10.12.2012 18:37 Uhr

Hilfe des Tor Netzwerkes verschleiert wird.

Bei einer normalen Verbindung eines Botnetzes Sprechen sich Client und Server dirket an.

Bild Gdata

Im Tornetzwerk sieht das aber schon anders aus,die Dronen kontaktieren über das Tor-Netzwerk nur einen Dienst mit einer Pseudo-Adresse wie m

4wyxqg7cfbqrwjc.onion, die das Tor-Netz auflöst und vermittelt.

Bild Gdata

Besonders schwer ist eine solches Netzwerk für Trojaner wie Zeus nicht gerade.

Example ZeuS

1) Set up ZeuS webpanel the usual way. Webpanel will use port 80.

2) On the webpanel server do:

1. run sudo apt-get install tor

2. edit /etc/tor/torrc:

HiddenServiceDir /var/lib/tor/zeusbot

HiddenServicePort 13380 127.0.0.1:80

3. Restart TOR using sudo service tor restart

4. run cat /var/lib/tor/zeusbot/hostname to get your *.onion domain

3) Make your order:

Domain: rz26346sssz553un.onion

Ports: 13380

4) You will recieve your own stub.exe and bridge.dat . This bridge.dat will

contain your domain, ports and will only work with your unique stub.exe!

5) Build your ZeusBot:

6) Upgrade your bot.exe with the Torifier and you are ready to roll!

Dennoch bieten Tor Hidden Services wie auch Tor selber im allgemeinen keine sonderlich schnell Raketenverbindung was ein ziemliches Handicaps ist, wenn man eine zuverlässige Echtzeit-Kommunikation mit tausenden Dronen benötigt.

Auch der Blogger von http://www.exposedbotnets.com hatte in den letzten Tagen über ein Botnet berichtet welches sich mit Hilfe von Tor Versteckt.

Server: uy5t7cus7dptkchs.onion

Port: 16667

Channel: #5net1

Channel: #allin

* Topic for #allin is: !silence on

* Topic for #allin set by sudo at Thu Dec 06 15:52:55 2012

Nick format: [USA-W7-683960]USER

Oper:suda (suda@admin.invalid)

You obviously need to set TOR as your irc proxy to connect.

Quellen:

http://www.exposedbotnets.com/2012/12/uy5t7cus7dptkchsonion-irc-botnet-hosted.html

http://blog.gdatasoftware.com/blog/article/botnet-command-server-hidden-in-tor.html

http://www.heise.de/security/meldung/Botnetz-versteckt-sich-im-Tor-Netzwerk-1764791.html

mfg Bl4ck r47 10.12.2012 18:37 Uhr